Что такое Network Traffic Analysis и зачем нужны NTA-системы

В инфраструктуру каждой второй компании можно проникнуть всего за один шаг. Злоумышленники попадают во внутреннюю сеть, и все их действия после этого остаются незамеченными для периметровых средств защиты. А оставаться внутри можно очень долго. Рекорд, зафиксированный специалистами PT Expert Security Center, — более 8 лет.

Чтобы не дать злоумышленникам развить атаку внутри, важно отслеживать безопасность сети. В этом помогает анализ трафика с помощью NTA-систем.

Три ключевых отличия NTA-систем от других решений, работающих с трафиком:

- NTA-системы анализируют трафик и на периметре, и в инфраструктуре. Как правило, другие системы, работающие с трафиком (IDS/IPS, межсетевые экраны), стоят на периметре. Поэтому, когда злоумышленники проникают в сеть, их действия остаются незамеченными.

- NTA-системы выявляют атаки с помощью комбинации способов. Машинное обучение, поведенческий анализ, правила детектирования, индикаторы компрометации, ретроспективный анализ позволяют обнаруживать атаки и на ранних стадиях, и когда злоумышленник уже проник в инфраструктуру.

- Применение NTA помогает в расследовании инцидентов и в threat hunting, проактивном поиске угроз, которые не обнаруживаются традиционными средствами безопасности. NTA-системы хранят информацию о сетевых взаимодействиях, а некоторые из них — ещё и запись сырого трафика. Такие данные становятся полезными источниками знаний при раскрутке цепочки атаки и её локализации, а также при проверке гипотез в рамках threat hunting.

NTA в SOC

Когда начали появляться центры обеспечения безопасности (Security Operations Centers, SOC), стало понятно, что данных, необходимых для мониторинга и выявления угроз, не хватает. SIEM-системы, собирающие журналы даже из большого количества источников, ограничены в выявлении атак анализом событий, антивирусы просто обмануть, а системы защиты конечных точек (EDR) сложно установить на всю инфраструктуру. Остаются «слепые зоны», которые можно покрыть анализом трафика.

Аналитическое агентство Gartner включило NTA — вместе с системами SIEM и EDR — в триаду средств для SOC, которые в синергии значительно снижают шансы атакующих на достижение целей в инфраструктуре жертвы. Злоумышленники могут скрыть применение своих инструментов от EDR- или SIEM-системы, но их активность будет видна в NTA-системе, как только они подключатся к любой другой системе в сети.

Польза NTA-систем подтверждается отзывами заказчиков и исследованиями. В исследовании Gartner, посвящённом таким системам, отмечается, что NTA-инструменты позволили многим клиентам обнаружить подозрительную активность в трафике, пропущенную периметровыми средствами безопасности. Институт SANS выяснил, что решения NTA входят в топ технологий для выявления угроз, работой которых довольны в SOC по всему миру.

Сценарии использования NTA

Выявление атак — не единственный сценарий применения NTA. Такие системы помогают раскручивать цепочку атаки, чтобы понять хронологию ее развития, локализовать угрозу и принять компенсирующие меры. Можно, например, обнаружив подозрительную попытку подключения с неавторизованного узла на контроллер домена, обратиться к истории сетевой активности узла и проверить, не было ли других подобных попыток. Если они случались, то это будет говорить о целенаправленных действиях. Например, PT Network Attack Discovery, NTA-система Positive Technologies, хранит запись сырого трафика и 1200 параметров сессий, что позволяет очень тонко указать запрос в фильтре и оперативно найти подозрительные сессии.

В рамках threat hunting NTA-инструментарий применяется для проверки гипотез о компрометации сети. Например, оператор системы сформулировал гипотезу, что злоумышленники проникли в инфраструктуру и находятся на стадии горизонтального перемещения. Чтобы её проверить, он анализирует всю сетевую активность доменной инфраструктуры, поскольку, чтобы развить атаку, преступникам нужно провести разведку в AD. Если среди подключений окажутся аномальные запросы, например по протоколу LDAP (протоколу доступа к каталогам), гипотеза будет подтверждена и потребуется детальное расследование.

Ещё одна задача, с которой справляются решения класса NTA, — контроль соблюдения регламентов ИБ. При расследовании инцидентов и во время анализа трафика мы регулярно находим ошибки в конфигурациях информационных систем и нарушения корпоративных регламентов. В 9 из 10 организаций независимо от их размера и сферы деятельности пароли передаются в открытом виде, встречаются ошибки конфигурирования сети, используются утилиты для удалённого доступа и инструменты сокрытия активности. Все это серьезно увеличивает шансы злоумышленников на взлом и развитие атаки.

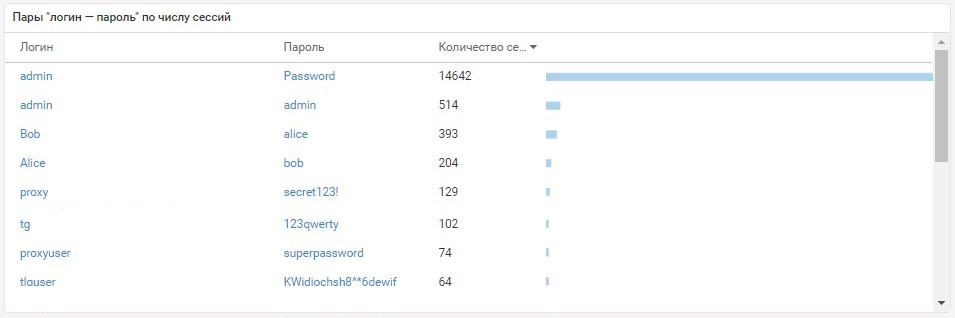

PT NAD понимает более 50 сетевых протоколов, а 30 наиболее распространённых из них разбирает и на уровне приложений. Поэтому оператор системы получает подробную картину происходящего в сети и может увидеть все данные, переданные в открытом виде. С помощью фильтра можно настроить виджет, где будут отображаться все открытые учётные записи (см. рисунок ниже). Далее можно посмотреть конкретные сессии, где передавались открытые данные, адреса узлов-отправителей и получателей. Это позволит скорректировать ситуацию.

Виджет в PT NAD с учетными записями в открытом виде

Сценарии использования NTA-систем гораздо шире по сравнению с другими системами, анализирующими трафик. Применяя NTA, подразделения ИБ могут выявить атаки не только на периметре, но и внутри сети, отследить ошибки сетевой безопасности, расследовать инциденты и охотиться за угрозами. Это возможно благодаря:

- контролю как трафика между корпоративной сетью и интернетом, так и трафика, циркулирующего внутри организации;

- технологиям детектирования угроз, специфичных для активности злоумышленников внутри периметра;

- хранению трафика.

Хотя в России только начинают обращать внимание на системы безопасности класса NTA, интерес к ним быстро растёт. Например, за последние два года мы реализовали более 60 пилотных проектов и внедрений PT NAD. По результатам пилотов получают подробный отчёт о выявленных атаках, ошибках конфигурации систем, нарушении регламентов ИБ и рекомендации по устранению недостатков.