Как защитить 5G в «умном» городе: применяем новую архитектуру безопасности

Публикуем интересный материал Trend Micro о практическом применении архитектуры безопасности, причём сразу на примере такого огромного объекта, как «умный» город.

В прошлом посте речь шла об исследовании международного коллектива учёных A Security Architecture for 5G Networks, которые искали способ защитить сети пятого поколения. Исследователи предлагают для этого новую архитектуру безопасности. Чтобы лучше понимать термины и понятия, которые относятся к исследованию, стоит ознакомиться с первым постом или с полным текстом работы. Здесь же речь пойдёт о практическом применении архитектуры безопасности, причём сразу на примере такого огромного объекта, как «умный» город.

5G в «умных» городах

Одна из важных особенностей экосистемы «умного» города — большое количество входящих в неё устройств интернета вещей. Эти IoT-устройства собирают данные, которые затем анализируются и используются для повышения эффективности управления (в том числе и автоматизированного) различными элементами «умного» города. Причём технологии 5G для «умных» городов — это экономически выгодное и легко масштабируемое решение, которое позволит создавать выделенные логические сети (слайсы) с возможностью полной настройки правил и средств безопасности и не зависит от физических сетей (Wi-Fi).

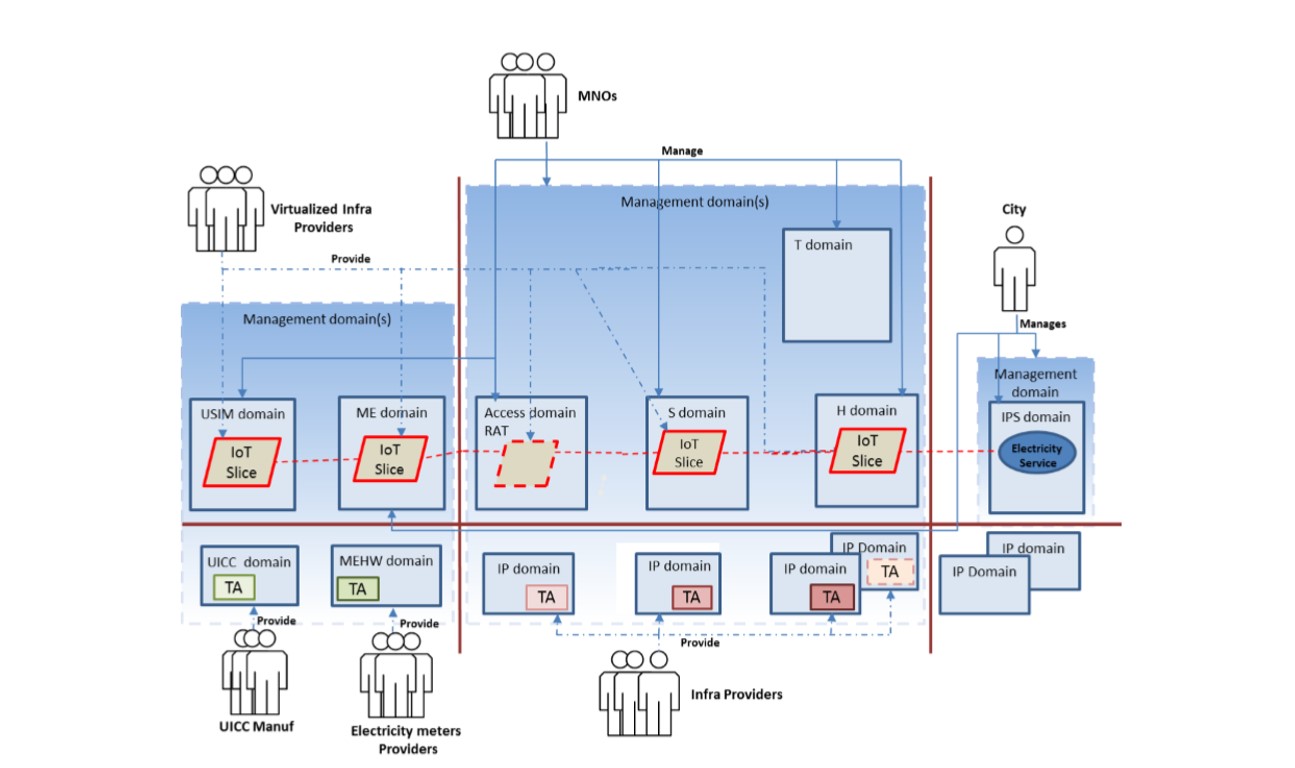

Благодаря скорости передачи данных в сетях 5G получаемая от различных датчиков и устройств информация почти мгновенно передаётся между частями экосистемы и позволяет оптимизировать, например, производство и потребление электроэнергии в городе и оперативно реагировать на аварии или неисправности в сети. Но чтобы «умный» город функционировал безопасно, сети 5G должны быть защищены от постороннего воздействия и сбоев. Основные требования к безопасности таких сетей касаются методов связи, конфиденциальности и целостности, а также возможности доступа к ним. Более подробно архитектура безопасности сетей 5G описана на схеме ниже, на примере «умных» электрических счётчиков.

Рисунок 1. Архитектура безопасности «умного» города

Рисунок 1. Архитектура безопасности «умного» города

На Рисунке 1 показаны взаимоотношения и связи между участниками, процессами и ресурсами, которые вошли в домены архитектуры безопасности «умного» города. В данном случае это:

- производители UICC-модулей,

- поставщики электрических счётчиков,

- поставщики инфраструктуры 5G и виртуализированной инфраструктуры,

- MNO (операторы мобильной связи),

- сам город, который отвечает за электроснабжение.

Выделенный слайс, который охватывает все процессы передачи данных между IoT-гаджетами (пунктирная красная линия на Рисунке 1), полностью управляется операторами мобильной связи.

Электрические счётчики на схеме относятся к общему домену UE (пользовательского оборудования), который состоит из доменов UICC-модулей, USIM-модулей, MEHW (аппаратного обеспечения для мобильной связи) и ME (мобильных устройств). Аппаратное обеспечение сети оператора — это целый ряд доменов поставщиков инфраструктуры (IP). Электроснабжение города — это часть общего домена внешней сети, в который входят домены поставщиков инфраструктуры и протоколы интернет-связи (IPS). Слайсы интернета вещей создаются при помощи виртуализированных сетевых функций (VNF). Участники архитектуры либо управляют доменами (синие линии), либо являются их поставщиками (пунктирные синие линии).

При этом в целом взаимоотношения между участниками архитектуры можно описать так:

- Город «доверяет» операторам мобильной связи задачу ограничить доступ к определённому слайсу сети и предоставлять его только авторизованным счётчикам.

- Также город «доверяет» операторам мобильной связи защиту данных, полученных от этих счётчиков, в процессе их передачи в службу электроснабжения.

- Пользователи «доверяют» городу и операторам мобильной связи задачу безопасного сбора и передачи информации.

- Операторы мобильной связи «доверяют» производителям UUIC-модулей безопасное хранение сетевых ключей в этих модулях.

Сферы и классы управления безопасностью в архитектуре сетей «умного» города

В приведенной ниже таблице авторы исследования собрали классы управления безопасностью и сферы безопасности, связанные с нормальной работой электрических счётчиков и системы электроснабжения «умного» города. Для каждой сферы они подобрали соответствующие классы, а для классов — потенциальные проблемы и пути их решения. Для выбранного сценария использования архитектуры главные проблемы возникают из-за ограничений самих устройств и уникальных паттернов передачи данных между этими устройствами.

Чтобы преодолеть эти ограничения, необходимо внедрять эффективные протоколы и решения, связанные с доменами приложений, сети и сети доступа. Устаревшее программное обеспечение и паттерны передачи данных устройств интернета вещей могут создать проблемы с доступом в одних и проблемы с обеспечением безопасности в других доменах сети. Чтобы бороться с этими проблемами, авторы, например, предлагают использовать технологии «нарезки» сети на слайсы, которые позволят изолировать отдельные приложения, а также применение аппаратных средств для слежения за состоянием сети.

| Сфера безопасности | Класс управления безопасностью | Проблемы в сфере безопасности и пути их решения |

|---|---|---|

| Сеть доступа | Аутентификация | Аутентификация и идентификация могут стать проблемой для IoT-устройств. Во-первых, потому что устройства с ограниченной вычислительной мощностью не поддерживают сложные протоколы аутентификации, и во-вторых, потому что большое количество одновременно действующих IoT-устройств может вызвать резкие скачки трафика во время аутентификации. Для решения подобных проблем могут использоваться шлюзы и протоколы групповой аутентификации. |

| Управление идентификацией и доступом | ||

| Приложение | Управление идентификацией и доступом | Служба электроснабжения должна использовать только автоматизированные счётчики, способные защитить целостность и конфиденциальность данных пользователей. Поэтому в счётчиках должны применяться протоколы и механизмы защиты, которые предотвращают несанкционированный доступ к ним и обеспечивают максимальный уровень безопасности. |

| Кофиденциальность | ||

| Целостность | ||

| Приватность | Передача данных, даже в зашифрованном виде, может раскрывать информацию, например, о привычках или перемещениях жителей города. Поэтому следует использовать механизмы сохранения её приватности, например, агрегирование. При этом стоит помнить, что счётчики не должны предоставлять эти агрегированные данные в одно и то же время, чтобы защитить сеть от резких скачков трафика. | |

| Управление | Аудит | Мониторинг безопасности сети играет важную роль в интернете вещей из-за участия в экосистеме большого количества потенциально уязвимых объектов, а в сочетании с машинным обучением позволяет своевременно обнаруживать атаки на сеть. Это уменьшает негативное влияние на работу сети, связанное с ботнетами в IoT. Применение слайсов в данном случае повышает точность мониторинга трафика за счёт обработки однородных потоков данных. |

| Доверие и гарантии | Отслеживать состояние сети можно в том числе и при помощи специальных аппаратных средств, которые будут проверять её целостность, настройки ПО, а также работу других систем защиты инфраструктуры. | |

| Пользовательское оборудование | Доверие и гарантии | Счётчикам необходимо доверенное хранилище для сетевых и служебных учётных данных. Чтобы обеспечить их безопасность используются технологии UICC и TEE. |

| Сеть | Аутентификация | Протокол аутентификации и согласования ключей (AKA) может быть настроен для работы с алгоритмами, которые подходят даже для устройств с ограниченной вычислительной мощностью. Для идентификации в сети могут использоваться карты USIM, которые устанавливаются городов в IoT-счётчики. При этом к слайсам сети получат доступ только эти счётчики, устанавливаемые городскими структурами. |

| Управление идентификацией и доступом | ||

| Инфрастуктура и виртуализация | Доступность | Поставщик инфраструктуры может изолировать трафик IoT в сети 5G путём «нарезки» сети на слайсы. Выделение виртуальных ресурсов для конкретных приложений и пользователей поможет сделать так, чтобы атака на один из слайсов сети не влияла на доступность всех остальных. Поставщики инфрраструктуры также могут использовать программно-конфигурируемые, чтобы быстро выделить и направить «в карантин» любой подозрительный трафик от скомпрометированных узлов IoT. |

| Доверие и гарантии | «Доверие» в сфере сетевого оборудования и виртуальных машин может основываться на использовании модулей TPM и безопасной загрузке, которая гарантирует, что запущено только ПО, одобренное оператором. |

Пример атаки на сеть и её последствий

Двумя важнейшими для работы, описанной выше системы «умного» электроснабжения технологиями являются NFV (виртуализация сетевых функций) и SDN (программно-конфигурируемые сети). Эти технологии позволяют операторам создавать экономически целесообразные инструменты для «нарезки» сетей на отдельные слайсы для передачи данных. Функции мобильной сети в данном случае виртуализированы, а потоки данных между ними управляются контроллерами SDN. Помимо этого, технология SDN позволяет отделить друг от друга сферы управления и данных благодаря возможности программирования сетевых настроек и сетевых политик.

Одна из главных угроз для любой мобильной сети — это потеря связи. Причём такая потеря может стать следствием атаки DoS (отказ в обслуживании), когда злоумышленник перегружает контроллеры SDN в доменах «дома», «обслуживания» или «доступа». Этот тип атак влияет на одну из функций в транспортном слое (точнее, на функцию переадресации) через функцию в слое управления (например, через функцию реконфигурирования таблиц маршрутизации). Хакеры в данном случае могут измерить время отклика сети и определить, как можно запустить изменение конфигурации таблиц маршрутизации. Благодаря такой fingerprinting-атаке (от «снятие отпечатков пальца») и полученной в её ходе информации, последующие DoS-атаки хакеров, в ходе которых они будут бесконечно вызывать эту функцию, чтобы перегрузить контроллер SDN, станут намного более эффективными.

Последствиями таких атак станут:

- Потеря связи «клиентов» (в данном случае, электрических счётчиков) с сетью и службой электроснабжения.

- Ухудшение общего состояния сети и негативное воздействие на реализацию виртуализированных сетевых функций. Оператор мобильной связи может либо самостоятельно взять на себя ответственность за устранение угрозы, либо передать эту задачу поставщикам инфраструктуры.

- Потеря доверия к операторам мобильной связи со стороны пользователей. В данном случае за работу счётчиков и за устранение подобных угроз несёт ответственность оператор.

Архитектура безопасности в этом примере используется для идентификации всех сфер безопасности и доменов, на которые воздействует конкретная угроза и к которым, следовательно, необходимо применить определённые классы управления безопасностью. Fingerprinting-атаки связаны с классом управления доступностью в сфере инфраструктуры и виртуализации. Одним из потенциальных механизмов защиты от них может стать задержка первых пакетов каждого потока данных и, таким образом, скрытие информации о таймингах, которая может использоваться хакерами.

Выводы

В двух постах об архитектуре безопасности 5G авторы статьи постарались привести основные инструменты и способы, которыми авторы исследования A Security Architecture for 5G Networks предлагают защитить сети 5G от возможных атак, а заодно рассмотреть практическое применение их идей. Вполне возможно, что именно описанный в этом исследовании подход будет вскоре применяться по всему миру, как и понятия доменов, слоёв, сфер и классов управления безопасностью или вполне логичная идея, что оценивать и обеспечивать безопасность сети необходимо ещё на стадии её развёртывания. И это действительно важно, ведь развёртывание сетей пятого поколения в мире происходит уже сейчас, на наших глазах.

С приходом 5G в инфраструктуре появятся новые элементы и инструменты, например, «нарезка» сетей на слайсы, виртуализация сетевых функций и программно-конфигурируемые сети, и масштаб систем (как и требования к их безопасности) сильно вырастет. Методы обеспечения безопасности для сетей предыдущих поколений не способны охватить все векторы атак на инфраструктуру 5G. Как минимум, они не подготовлены к новым сценариям использования с большим количеством участников с разными правами, которые одновременно имеют доступ к этой инфраструктуре. Особенно это заметно на примере крупных экосистем 5G, таких, как «умные» города. Поэтому появление новых концепций вроде архитектуры безопасности сетей 5G, которые предлагают альтернативу устоявшимся подходам и готовы обеспечить защиту сетей пятого поколения, может стать жизненно важным для нормального внедрения и развития технологий 5G в будущем. Которое уже наступило.

источник https://habr.com/ru/company/trendmicro/blog/455094/